في واحدة من أكثر الصناعات غموضاً وخطورة في العالم، يبرز الشرق الأوسط كسوق رئيسي، تستقطبه شركات صناعة برامج التجسس والمراقبة، التي تقف خلفها شركات لدى غالبيتها جذور إسرائيلية، في وقت تصبح فيه هذه الصناعة أكثر توحشاً في أساليب الاختراق والاستهداف، إلى حدٍّ يجعل من الناحية العملية أيَّ شخصٍ في المنطقة غير محصن رقمياً.

رغم الطابع السري الذي يكتنف هذه الصناعة، إلا أنه بين الحين والآخر تنجح جهود خبراء الأمن الرقمي في كشف بعض خفاياها، من بينها قوائم المستهدَفين بالاختراق والمراقبة، وتفاصيل عمل أدوات التجسس والمراقبة، سواء التقليدية منها أو تلك الأكثر تطوراً وقدرة على التسلل بصمت.

في هذا التقرير، يرصد "عربي بوست" أبرز نشاطات شركات التجسس في الشرق الأوسط، التي تعمل كـ"مرتزقة رقميين" لصالح من يدفع، وذلك استناداً إلى تقارير "مختبر المواطن الرقمي Citizen Lab"، وأبحاث خبراء الأمن السيبراني، إلى جانب بيانات تتعلق بشركات التجسس، وأدواتها المستخدمة في الاختراق والمراقبة، وآليات عملها.

وتبرز إسرائيل بشكل واضح في قلب هذه الصناعة، إذ تُعد شركاتها من بين الأخطر في مجال الرقابة والاختراق، وقد طالت بعضها عقوبات أمريكية بسبب نشاطها التجسسي.

وعادة ما تلجأ شركات التجسس إلى طرق مختلفة لإبقاء نفسها بعيدة عن الأضواء، من خلال عمل بعضها وراء واجهة شركات أخرى بمسميات أخرى، وهي استراتيجية تعتمدها العديد من الشركات الإسرائيلية التي سنأتي على ذكرها.

بيغاسوس.. التجسس دون أثر

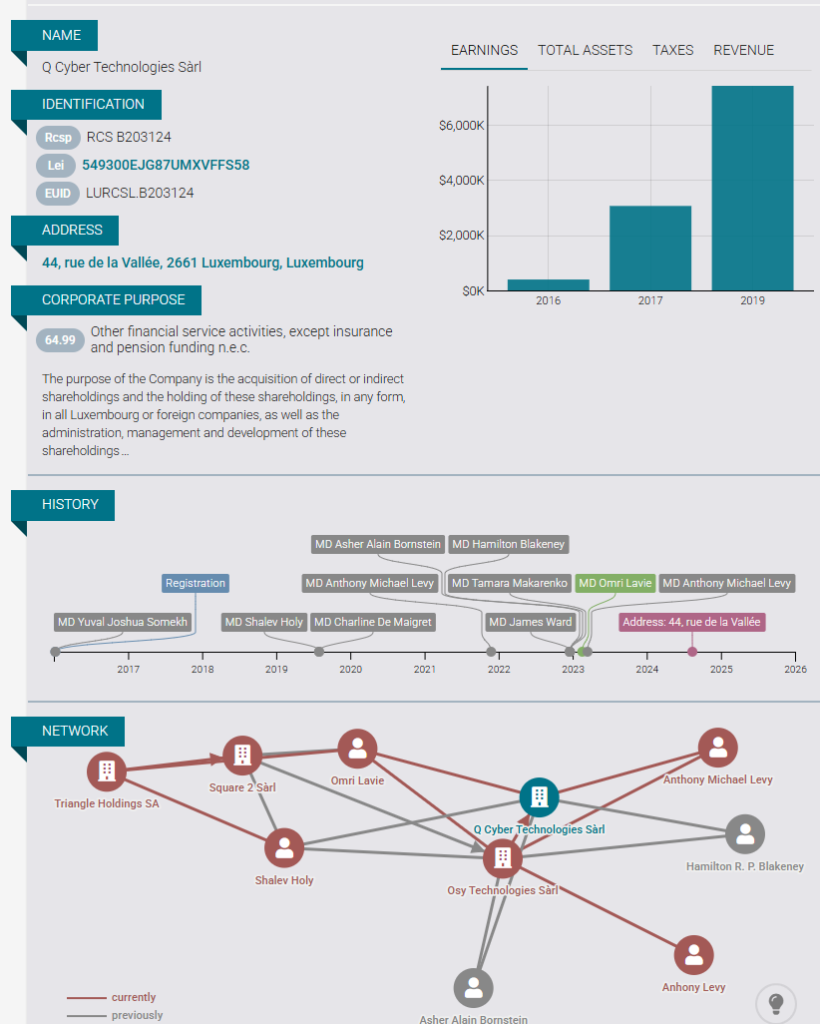

في قلب عالم التجسس الرقمي، تبرز مجموعة NSO الإسرائيلية كأحد أبرز اللاعبين في مجال اختراق الهواتف والتجسس على أصحابها. تأسست الشركة عام 2010، وتعمل تحت مظلة شركة أم اسمها Q Cyber Technologies، وتظهر بيانات الشركة، أنها مسجلة في "لوكسمبرغ".

تمتلك الشركة أداتين خطيرتين للمراقبة والتجسس:

"بيغاسوس": ذاع صيتها عالمياً عام 2021، بعدما كشفت سلسلة تحقيقات استقصائية عن استخدامها من قبل العديد من الحكومات حول العالم، بما في ذلك دول في الشرق الأوسط. وضمت قائمة التسريبات المتعلقة بنشاط "بيغاسوس" 50,000 رقم هاتف، يُعتقد أنها كانت محط اهتمام من قبل عملاء شركة NSO.

ما يميز "بيغاسوس" هو قدرتها على التسلل إلى الهاتف من دون أن يشعر المستخدم بأي نشاط مشبوه، إذ تعتمد على ما يُعرف بالثغرات "عديمة التفاعل" أو Zero-click (بلا نقرة)، حيث يتم استغلال ثغرات في تطبيقات الهاتف الشائعة مثل الرسائل النصية، البريد الإلكتروني، أو المكالمات، لتشغيل كود ضار دون أي تدخل من الضحية، خلافاً لعمليات الاختراق التقليدية التي تتطلب النقر على رابط معين.

بمجرد إصابة الهاتف بهذه البرمجية، يتمكن الطرف المهاجم – وهو غالباً جهة حكومية اشترت الخدمة من NSO – من السيطرة الكاملة على الهاتف، ويصبح بمقدوره الوصول إلى الرسائل الشخصية، والاطلاع على البريد الإلكتروني، وحتى تفعيل الكاميرا والمايكروفون سراً.

الأخطر أن "مختبر المواطن الرقمي" أشار إلى أن الجهة التي تشن الهجوم بأداة "بيغاسوس" سيكون بإمكانها قراءة محتوى تطبيقات المراسلة المشفرة، مثل "واتساب، وتلغرام، وسيغنال".

أداة Circle: إلى جانب "بيغاسوس"، طورت الشركة الإسرائيلية أداةً أخرى تُعرف باسم Circle، وهي تعتمد على استغلال ثغرات قديمة موجودة في شبكات الاتصال، وتحديداً في النظام المعروف بـ SS7، والذي تم تطويره في سبعينات القرن الـ20، لتسهيل تنسيق الاتصالات بين شبكات الهاتف، بشكل يتيح تمرير المكالمات والرسائل بسلاسة بين المستخدمين.

هذه الأداة تتيح للمهاجمين اعتراض المكالمات والرسائل النصية للشخص المستهدف دون علمه أو ترك أي أثر يُذكر، وتُظهر التحقيقات الأمنية حول هذه الأداة أن هناك عدداً من الدول في الشرق الأوسط يُحتمل أنها من عملاء أداة Circle.

تحالف إسرائيلي لأدوات التجسس والمراقبة

يبرز في عالم صناعة التجسس اسم شركة أخرى لها صلة بإسرائيل، وهي شركة Cytrox التي تأسست في مقدونيا عام 2017، قبل أن يستحوذ عليها تال ديليان في العام 2019، وهو ضابط إسرائيلي سابق سيئ الصيت في قضايا الاختراق والتجسس.

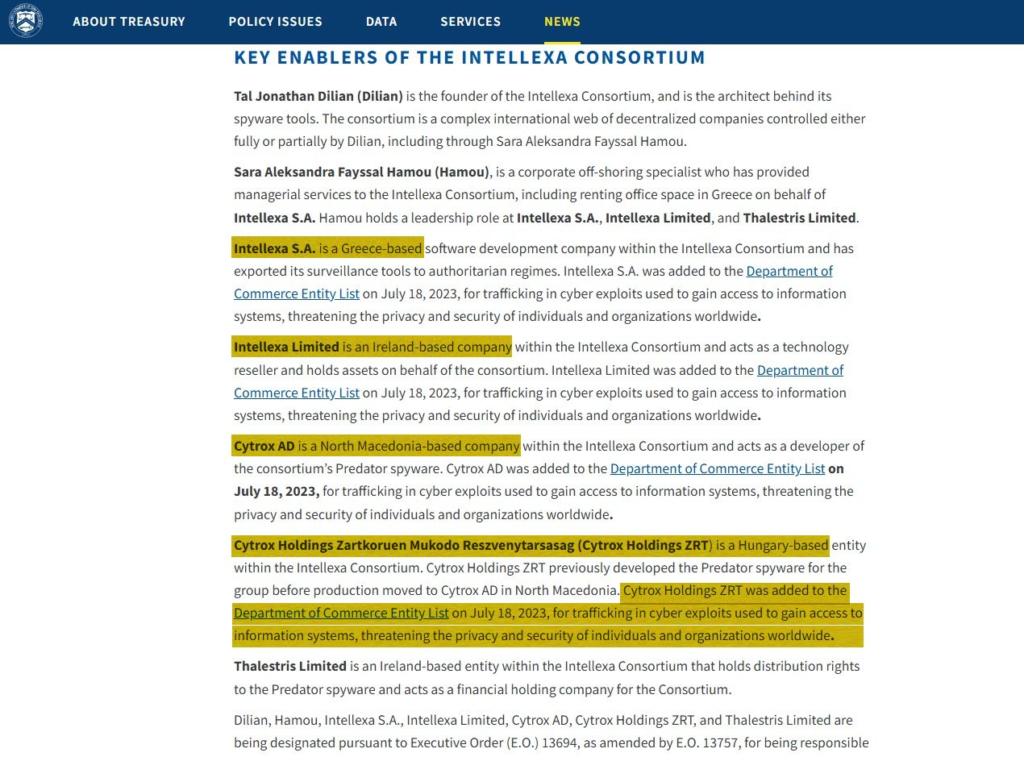

عقب عملية الاستحواذ، ألحق ديليان شركة Cytrox بتحالف يُعرف باسم "Intellexa Alliance"، وتُظهر بيانات رسمية أمريكية منشورة على موقع الخزانة الأمريكية، واطلع عليها "عربي بوست"، أن التحالف يضم مجموعة من الشركات التي تعمل في صناعة الرقابة، وهي:

– شركة Intellexa S.A ومقرها في اليونان.

– شركة Intellexa Limited ومقرها في أيرلندا.

– شركة Cytrox AD ومقرها في مقدونيا الشمالية.

– شركة Cytrox Holdings ZRT ومقرها في المجر.

– شركة Thalestris Limited ومقرها في أيرلندا.

طوّرت شركة Cytrox أداةً متقدمة أسمتها Predator، وتعمل بطريقتين:

– الاختراق من خلال الروابط الخبيثة: بحيث يتم إرسال روابط خبيثة عبر SMS أو "واتساب" إلى الهدف، وبعد الضغط عليها يتم تثبيت Predator على الجهاز.

– الاختراق عبر "Zero-click": بإمكان أداة Predator اختراق مجموعة واسعة من الأجهزة من خلال هجمات من نوع "بلا نقرة".

تستهدف الأداة كلاً من أنظمة هواتف "أندرويد"، و"آي أو إس" الخاص بأجهزة "آيفون"، وتعمل الأداة، بمجرد إصابتها للجهاز، على سرقة المعلومات، واستخراج بيانات خاصة بالهدف دون إذنه، كما تتبع موقعه الجغرافي، وتصل إلى تطبيقاته الموجودة على الهاتف ومعلومات شخصية أخرى.

المشغلون لـPredator يمكنهم أيضاً الوصول إلى جهات الاتصال الخاصة بالهدف، وسجل مكالماته، ومضمون الرسائل، وتسجيلات الميكروفون، ويُشير "مختبر المواطن الرقمي" إلى أنه تم استخدام هذه الأداة من قبل عدة أنظمة حول العالم، بما في ذلك منطقة الشرق الأوسط وشمال إفريقيا.

المشغلون لـPredator، يمكنهم أيضاً الوصول لجهات الاتصال الخاصة بالهدف، وسجل مكالماته، ومضمون الرسائل، وتسجيلات المايكروفون، ويُشير "مختبر المواطن الرقمي" إلى أنه تم استخدام هذه الأداة من قبل عدة أنظمة في حول العالم، بما في ذلك منطقة الشرق الأوسط وشمال إفريقيا.

وبسبب نشاطها التجسسي الكبير، فرضت الولايات المتحدة في مارس/ آذار 2024، عقوبات على تحالف Intellexa الذي يقوده الضابط الإسرائيلي ديليان، وذلك بسبب أعمال الشركة التجسسية التي استُخدمت لاستهداف أمريكيين، بما في ذلك مسؤولين حكوميين وصحفيين، بحسب وزارة الخزانة.

"لسان الشيطان".. اختراق صامت

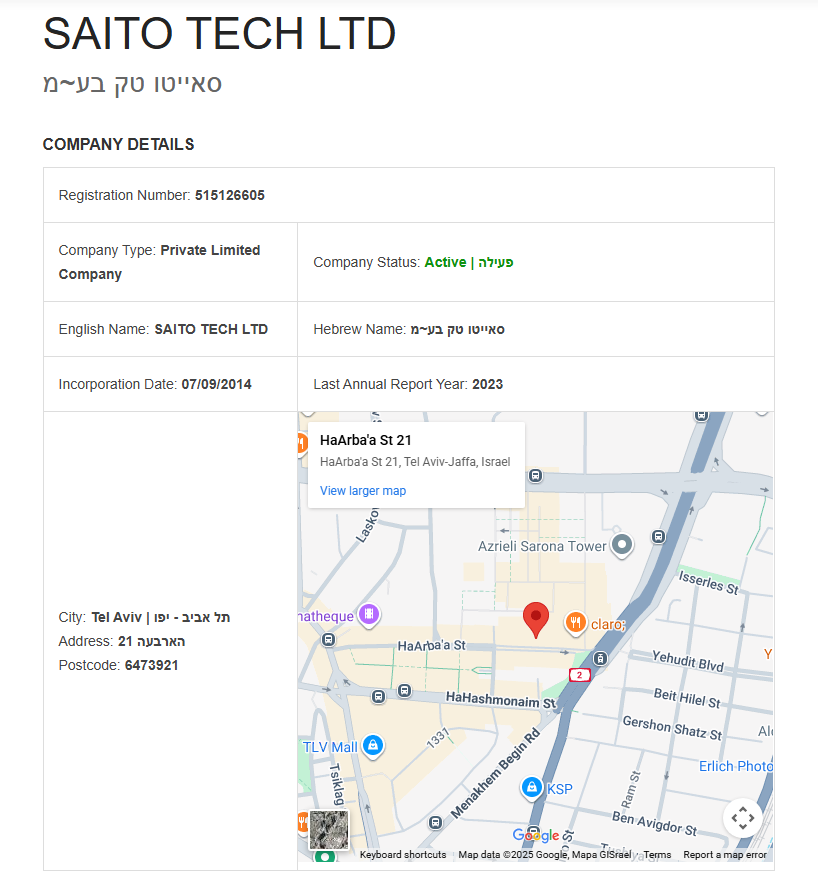

يظهر البحث في عالم صناعة التجسس اسم شركة إسرائيلية عُرفت بتغيير أسمائها عدة مرات على مدى السنوات العشر الماضية، وهي شركة Saito Tech Ltd، وهو أحدث اسم لها حتى عام 2025، وتمتلك الشركة أداةً تجسسية تهاجم أجهزة الهواتف والحواسب على حد سواء.

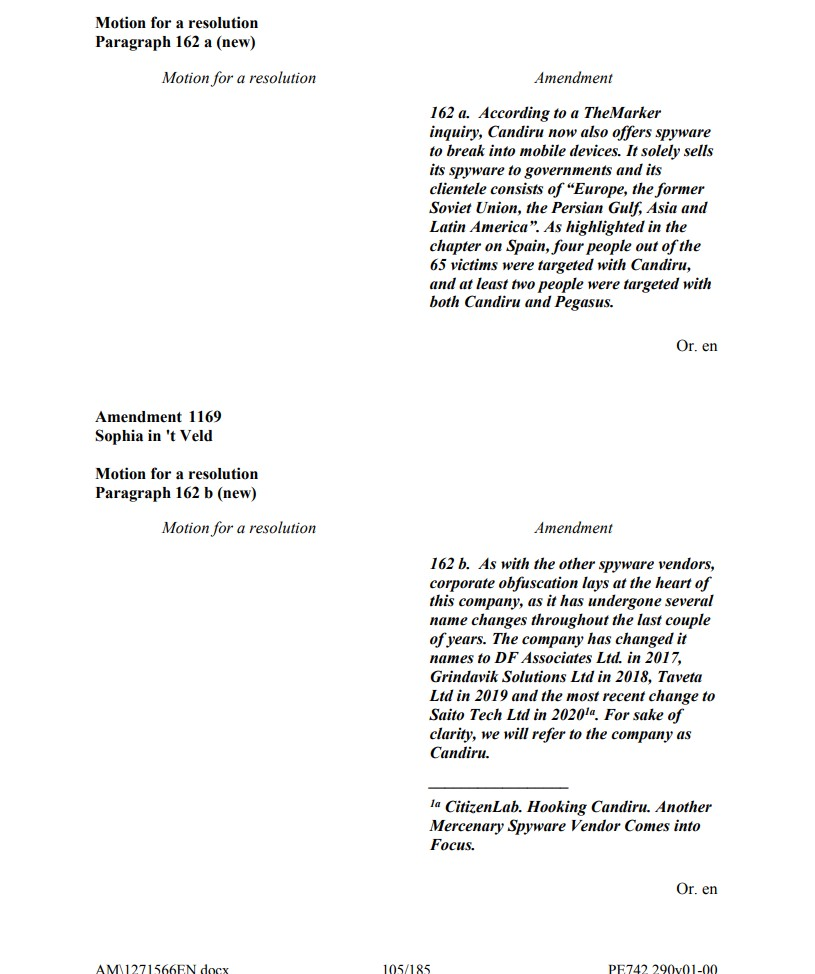

تُشير وثيقة منشورة على موقع البرلمان الأوروبي وتعود لعام 2023 إلى الأسماء المختلفة التي تنقلت بينها شركة Saito Tech Ltd، وتُبين الوثيقة التي اطّلع عليها "عربي بوست"، أن الشركة كانت لها الأسماء التالية:

2014: Candiru Ltd

2017: DF Associates Ltd

2018: Grindavik Solutions Ltd

2019: Taveta Ltd.

2020: Saito Tech Ltd.

أما الأداة الرئيسية لشركة Saito Tech فقد أطلقت عليها شركة "مايكروسوفت" اسم DevilsTongue – "لسان الشيطان"، نظراً لقدرتها الكبيرة على التسلل بصمت إلى الأجهزة. وتستهدف الأداة كلاً من أنظمة "أندرويد"، و"آيفون"، إضافة إلى حواسب "ويندوز" و"ماك"، وكذلك الخدمات السحابية لتخزين الملفات والبيانات.

تتنوع طرق الهجوم التي تعتمدها "DevilsTongue" بين إرسال روابط خبيثة تقليدية، وهجمات من نوع "Zero-click" التي لا تتطلب أي تفاعل من الضحية، مما يجعل الاختراق يتم بهدوء ودون أن يُكتشف.

ويكشف تقرير صادر عن "مختبر المواطن" أن الباحثين تمكنوا من الوصول إلى نص مشروع داخلي تابع لشركة Saito Tech، يتضمن عرضاً لخدماتها التجسسية، التي تُسعّر حسب عدد الأجهزة المستهدفة.

مثلاً، تقدم الشركة باقة بقيمة 16 مليون دولار تسمح بعدد غير محدود من عمليات الاختراق، لكنها تقيد المراقبة النشطة بـ10 أجهزة في الوقت ذاته، وفي حال أراد العميل الحصول على خدمات إضافية فعليه أن يدفع أكثر.

ينص مشروع Saito على أن أداتها التجسسية قادرة على استخراج البيانات الخاصة من عدد من التطبيقات والحسابات، بما في ذلك Gmail، وSkype، وTelegram، وFacebook. كما يمكن للأداة تسجيل سجل التصفح وكلمات المرور، وتشغيل كاميرا الويب والميكروفون الخاصين بالهدف، والتقاط صور للشاشة.

تتيح الأداة أيضاً إمكانية استخراج بيانات من تطبيقات إضافية مثل Signal، لكن هذه الإمكانية تبيعها الشركة كخيار إضافي مدفوع.

وكانت شركة "مايكروسوفت" قد أجرت تحقيقاً حول شركة Saito وأداتها التجسسية، ورصدت ما لا يقل عن 100 ضحية تم استهدافها من قبل الشركة الإسرائيلية، بعضها يتواجد في بلدان بالشرق الأوسط.

شركة إيطالية في قلب صناعة التجسس

إلى جانب الشركات الإسرائيلية، توجد عدد من الشركات الأخرى التي تتبع لبلدان مختلفة، تأتي في مقدمتها شركة RCS Lab الإيطالية، وتُوصف بأنها بمثابة "NSO أوروبا"، في إشارة إلى الشركة الإسرائيلية صاحبة أداة "بيغاسوس" للتجسس والمراقبة.

تأسست RCS Lab عام 1993، وتمتلك أداة تجسس متقدمة تُعرف باسم Hermit. وقد تحولت الشركة إلى موضع اهتمام دولي في عام 2022، بعد أن كشف باحثون أمنيون عن استخدام برمجية "Hermit" الخبيثة في عمليات تجسس متقدمة.

تتبع نشاط الشركة أظهر وجود اسمها في وثيقة رسمية صادرة عن هيئة الإيرادات الفيدرالية الباكستانية، تحذر فيها من مخاطر الأداة، بعد ورود معلومات أمنية تشير إلى احتمال استهداف مسؤولين باكستانيين بها.

أشارت الوثيقة إلى أن Hermit تعتمد على تفاعل الهدف لتفعيل البرمجية الخبيثة، مثل النقر على رابط خبيث أو تثبيت تطبيق من خلاله تتسلل البرمجية إلى الهاتف.

بمجرد دخول البرمجية إلى الهاتف، تصبح قادرة على تسجيل الصوت، وإجراء مكالمات غير مصرّح بها، وسرقة العديد من البيانات الشخصية مثل رسائل البريد الإلكتروني، وجهات الاتصال، وإشارات المواقع على الإنترنت، وغيرها.

تحذر الوثيقة الباكستانية من أن Hermit بإمكانها أيضاً تثبيت تطبيقات إضافية تلقائياً على جهاز "أندرويد" الخاص بالهدف، وقد تم استخدام الأداة في العديد من البلدان الآسيوية، من بينها سوريا.

شركة إندونيسية بخطورة NSO الإسرائيلية

في تطور جديد على خارطة شركات التجسس العالمية، دخلت شركة إندونيسية قائمة شركات التجسس التي طالت أهدافها عدداً من الضحايا في دول مختلفة حول العالم، وهي شركة First Wap، التي تأسست عام 1995.

تحقيق دولي قادته منظمة "لايت هاوس ريبورتس"، كشف في منتصف أكتوبر/ تشرين الأول 2025، أن الشركة أجرت أكثر من 1 مليون محاولة مراقبة نفذها عملاؤها في أكثر من 160 دولة حول العالم، وذلك من خلال أداة اسمها Altamides.

المنظمة قالت إنها حصلت على قاعدة بيانات تحتوي على أكثر من 14 ألف رقم هاتف خضع للتتبع بين عامي 2007 و2014، وتضم قائمة الأهداف شخصيات مختلفة، من صحفيين إلى معارضين للسلطات، ومنافسين سياسيين، إضافة إلى عدد من المشاهير، ومصرفيين، ومليارديرات وغيرهم.

تعتمد برمجية Altamides على استغلال بروتوكول SS7 الخاص بشبكات الاتصالات، وهو ذات البروتوكول الذي استُخدم في أدوات تجسس أخرى، حيث يُمكن من خلاله اعتراض المكالمات والرسائل النصية. ومن خلال هذه الرسائل، تستطيع الأداة الوصول غير المباشر إلى حسابات حساسة مثل "واتساب" و"تلغرام"، دون الحاجة إلى اختراق التطبيقات نفسها.

تمتلك الشركة أداة أخرى اسمها Dis-C، تسمح بتزييف رسائل نصية بهدف إصابة الهدف. وبحسب ما ذكرته صحيفة "هآرتس" الإسرائيلية، التي كانت جزءاً من التحقيق الدولي، فإن الأداة المذكورة لا تترك أثراً على الهاتف.

تُظهر نتائج التحقيق أن الأداة تم استخدامها في العديد من بلدان الشرق الأوسط، وفي ردها على الاتهامات، زعمت الشركة بأنها "لا تقدم أي خدمات لأي جهات حكومية"، و"أنها تبيع منتجاتها فقط لعملاء مرخصين"، وفق قولها.

إجراءات للحماية تقلل من الخطورة

تكشف تفاصيل عمل أدوات التجسس والمراقبة أن المستهدفين قد يتحولون إلى ضحايا دون أن يشعروا بذلك، إذ لا تترك بعض الهجمات أي أثر مرئي على الجهاز، خاصة تلك التي تستغل ثغرات في أنظمة التشغيل أو بنية الشبكات. وهذا ما يجعل الحماية الكاملة أمراً شبه مستحيل.

ومع ذلك، يُقدّم خبراء الأمن السيبراني مجموعة من الإجراءات الوقائية التي من شأنها تقليل احتمالات الإصابة، خصوصاً في الحالات التي تعتمد على تفاعل الضحية، مثل النقر على روابط أو تثبيت تطبيقات خبيثة.

وفيما يلي أبرز التوصيات:

– إيقاف تشغيل الهاتف أو استخدام وضع الطيران عند الضرورة: تُشير شركة "Protect Star" المتخصصة في أمن المعلومات والحماية السيبرانية، إلى أنه في وضع الطيران لا يُرسل الهاتف ولا يستقبل أي إشارة — بما في ذلك الرسائل الصامتة.

– إعادة تشغيل الجهاز يومياً: تُشير أبحاث منظمة العفو الدولية و"مختبر المواطن" إلى أن إعادة التشغيل المنتظمة للجهاز قد تساعد في تنظيفه، فإذا كان الجهاز يُعاد تشغيله يومياً، فسيضطر المهاجمون إلى إعادة إصابته مراراً وتكراراً، مما يزيد مع الوقت من فرص اكتشافهم.

– استخدام هاتف ثانٍ أو ما يُعرف بـ"هاتف احتراق": تنصح شركة "Protect Star" بأن يقتني بعض الأشخاص هاتفاً ثانوياً "نظيفاً"، لا يحمل أي أثر شخصي ويُستخدم فقط في المواقف الحساسة لوقت قصير؛ فإذا طُفئ أو أُتلف بعد ذلك، تفقد محاولات تتبع الرسائل الصامتة جدواها على المدى الطويل.

التحديث المستمر للجهاز المحمول: من الضروري الحصول على التحديثات الجديدة التي تصدرها شركات الأنظمة المخصصة للهواتف مثل "أندرويد" و"آيفون"، إضافة إلى تحديثات التطبيقات، لأن التحديثات تتضمن أحياناً إغلاقاً للثغرات التي يمكن أن يستغلها المخترقون.

تجنب النقر على الروابط المشبوهة: يُشير خبراء الأمن الرقمي إلى أن تجنب الضغط على الروابط المشبوهة التي تأتي عبر الرسائل النصية أو من حسابات مجهولة في تطبيقات مثل "واتساب"، يساعد في حماية الشخص من الاختراق بطريقة الروابط الخبيثة.

تفعيل خيار Lockdown Mode على أجهزة Apple إذا كنت معرضاً للخطر: صمّمت "آبل" هذا الوضع لذوي التهديدات العالية مثل الصحفيين والمدافعين عن حقوق الإنسان. ويساعد Lockdown Mode على تقليص مساحة الهجوم، ويُعد فاعلاً ضد بعض تقنيات "Zero-click"، لكنه لا يمنع الهجمات التي تعتمد على الرسائل الصامتة.

أما بالنسبة لأجهزة الأندرويد، فتقترح "Protect Star" تطبيقاً يسمى SnoopSnitch من شركة SRLabs الألمانية، الأداة الأبرز لاكتشاف الرسائل الصامتة وهجمات IMSI-catcher، إذ يراقب إشارات المودم منخفضة المستوى ويسجل أي نشاط مريب.

يشير الخبراء إلى أن غالبية الناس ليسوا في دائرة الخطر المباشر، ما لم يكونوا في نطاق تحقيق أو مراقبة رسمية. فعمليات التجسس المدعومة من دول تتطلب موارد ضخمة، وعادة لا تُوجَّه لأشخاص عاديين دون سبب.

ومع ذلك، فإن اتباع هذه الإجراءات الاحترازية يُعد خطوة مهمة لتعزيز الأمان الرقمي، وتقليل فرص الاستهداف، في عالم أصبحت فيه الخصوصية الرقمية مهددة أكثر من أي وقت مضى.